文章最后更新时间:2023-01-04 11:20:52,由利联科技发布,如需产品咨询,请随时联系!

利联科技——Connection Flood攻击原理,及防御原理

Connection Flood攻击原理:

Connection Flood(TCP多连接攻击,CC攻击等通过建立大量连接请求导致拒绝服务的攻击类型的总称)是典型的并且非常的有效的利用小流量冲击大带宽网络服务的攻击方式,这种攻击方式目前已经越来越猖獗。

这种攻击的原理是利用真实的IP地址向服务器发起大量的连接,并且建立连接之后很长时间不释放,占用服务器的资源,造成服务器服务器上残余连接(WAIT状态)过多,效率降低,甚至资源耗尽,无法响应其他客户所发起的连接。

其中一种攻击方法是每秒钟向服务器发起大量的连接请求,这类似于固定源IP的SYN Flood攻击,不同的是采用了真实的源IP地址。通常这可以在防火墙上限制每个源IP地址每秒钟的连接数来达到防护目的。但现在已有工具采用慢速连接的方式,也即几秒钟才和服务器建立一个连接,连接建立成功之后并不释放并定时发送垃圾数据包给服务器使连接得以长时间保持。这样一个IP地址就可以和服务器建立成百上千的连接,而服务器可以承受的连接数是有限的,这就达到了拒绝服务的效果。

另外,蠕虫大规模爆发的时候,由于蠕虫代码则比较简单,传播过程中会出现大量源IP地址相同的包,对于 TCP 蠕虫则表现为大范围扫描行为。这是在判断Connection Flood时需要注意的。

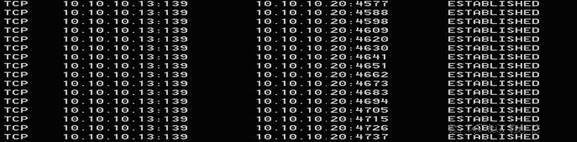

在受攻击的服务器上使用netstat –an来看:

Connection Flood攻击原理:

存在大量连接状态,来自少数的几个源。如果统计的话,可以看到连接数对比平时出现异常。并且增长到某一值之后开始波动,说明此时可能已经接近性能极限。因此,对这种攻击的判断:在流量上体现并不大,甚至可能会很小;大量的ESTABLISH状态;新建的ESTABLISH状态总数有波动。

Connection Flood防御原理:

1、主动清除残余连接。

2、对恶意连接的IP进行封禁。

3、限制每个源IP的连接数。

4、可以对特定的URL进行防护。

5、反查Proxy后面发起Http Get Flood的源。

更多网络安全咨询找利联科技 琪琪:3007277016

发表评论